SQL注入攻击有哪些主要的特点

SQL注入攻击有以下三个特点

1、变种极多

有经验的攻击者,也就是黑客会手工调整攻击的参数,致使攻击的数据是不可枚举的,这导致传统的特征匹配方法仅能识别到相当少的攻击。或者是最常规的攻击,难以做到防范。

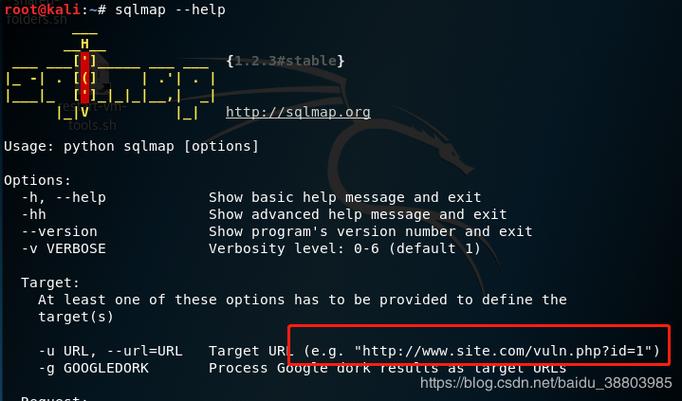

2、攻击简单

攻击过程简单,目前互联网上流行的众多SQL注入攻击工具,攻击者借助这些工具可以很快的对目标网站进行攻击或者是破坏,危害大。

3、危害极大

由于web语言自身的缺陷,以及具有安全编程的开发人员较少,大多数web应用系统均具有被SQL注入攻击的可能,而攻击者一旦攻击成功,就可以对控制整个web应用系统对数据做任何的修改或者是窃取,破坏力达到了极致。

破坏数据库的四种来源

数据库破坏的来源可以包括以下四种:

1. 外部攻击:来自外部攻击者的恶意行为是数据库破坏的常见来源之一。这包括黑客入侵、DDoS攻击、SQL注入、跨站脚本(XSS)等攻击方式。攻击者可能会试图获取敏感信息、篡改数据、删除数据或对数据库进行其他破坏。

2. 内部威胁:内部员工或受信任人员可以是数据库破坏的来源。他们可能滥用权限、篡改数据、删除或泄露敏感信息等。这可能是出于个人动机,如报复、利润或通过出售数据牟利,或者是由于疏忽、错误或意外行为。

3. 硬件故障:硬件故障是导致数据库破坏的另一个常见来源。这包括硬盘故障、电源故障、物理损坏等。如果数据库没有适当的备份和恢复机制,硬件故障可能导致数据丢失或不可访问。

4. 自然灾害:自然灾害如地震、洪水、火灾等可以严重破坏数据库。如果数据库服务器不得不面对这些灾难性的事件,数据丢失或损坏是难免的。

为了保护数据库免受这些来源的破坏,建议采取以下措施:定期备份数据库、实施严格的访问控制和权限管理、使用强大的防火墙和安全软件、保护数据库服务器免受硬件故障的影响,并制定灾难恢复计划来应对自然灾害。

1)系统的软、硬件故障,造成数据被破坏。

(2)数据库的并发操作引起数据的不一致性。

(3)自然的或人为的破坏。

(4)对数据库数据的更新操作有误。

网站被攻击常见的方式有哪些

1、xss攻击:跨站脚本攻击,在网页中嵌入恶意脚本,盗取客户端cookie、用户名、密码等;

2、csrf攻击:跨站请求伪造,一般是利用cookie

一般场景:1、User登录信任站点A,得到本地Cookie;

2、User没推出站点A,通过站点A访问了恶意站点B;

防御一般手段:1、将cookie设置为HttpOnly;

2、在http请求中以参数的形式增加Token;

3、不在Rerfer用于身份验证或其他重要检查,容易在客户端被改变

3、文件上传漏洞:webshell、跨站脚本攻击都属于植入木马;WEB网站对文件类型没有严格的校验导致,预防需要对上传文件类型进行白名单校验,或限制文件大小。

到此,以上就是小编对于的问题就介绍到这了,希望介绍的3点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏