网络威胁监测和防护有哪些

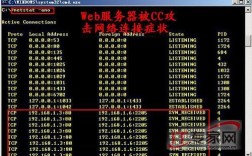

网络威胁监测和防护是指通过对网络流量,系统日志等数据进行实时监控和分析,及时发现并防范各种网络威胁,包括病毒、木马、恶意软件、黑客攻击等。常用的网络威胁监测和防护技术包括入侵检测系统(IDS)、入侵防御系统(IPS)、防火墙、反病毒软件、反垃圾邮件软件等。这些技术可以防止恶意攻击,保护网络安全,确保系统数据的机密性、完整性和可用性,保障网络运行的稳定性和安全性。

网络入侵原理是什么

1.数据驱动攻击

表面看来无害的特殊程序在被发送或复制到网络主机上被执行发起攻击时,就会发生数据驱动攻击。如一种数据驱动的攻击可以导致一台主机修改与网络安全有关的文件,从而使黑客下一次更容易入侵系统。

2.非法利用系统文件

操作系统设计的漏洞为黑客开启了后门

3.伪造信息攻击

通过发送伪造的路由信息构造系统源主机和目标主机的虚假路劲,从而使流向目标主机的数据包均经过攻击者的系统主机,这样就能给人提供敏感的信息和有用的密码。

4.远端操纵

在被攻击主机上启动一个可执行程序,该程序显示一个伪造的登录界面。当用户在这个伪装的界面输入登录信息后,该程序将用户名输入的信息传送到攻击者主机,然后关闭界面给出系统故障的提示信息,要求用户重新登陆,此后才会出现真正的登录界面。

5.利用系统管理员的失误攻击

黑客利用系统管理员的失误收集攻击信息,如用finger、netstat、arp、mail、grtp等命令和一些黑客工具软件

现阶段存在各种各样信息安全问题的原因有哪些

当前我国信息安全存在的主要威胁因素包括以下几个方面:

网络攻击:包括黑客攻击、网络钓鱼、恶意软件等,这些攻击可能会导致机密信息泄露、系统瘫痪等后果。

数据泄露:包括外部攻击、内部员工犯错等,这些可能会导致个人隐私、公司机密信息泄露等。

移动设备威胁:包括移动设备丢失、非法访问、恶意软件等,这些威胁会导致设备数据被窃取或者远程控制等。

供应链安全问题:包括供应商或合作伙伴的安全漏洞、恶意软件、恶意操作等,这些威胁会影响到企业自身的信息安全。

人为因素:包括员工意识不到位、疏忽大意、社交工程等,这些威胁会影响到企业内部的信息安全。

物理安全问题:包括设备丢失、设备损坏、设备盗窃等,这些威胁会导致设备数据的泄露。

(1)当今知识经济社会,信息资源是重要的资源形式,大到一个国家、小至某一个人,拥有的信息资源越多、越早获取到信息资源,就在整个国家安全、经济与社会竞争中处于更有利的地位;

(2)网络自身的安全缺陷难以堵住安全漏洞;

(3)网络的开放性特征为攻击者提供了方便之门;

(4)人为因素,包括人的无意失误、黑客攻击、管理不善等。

1. 技术漏洞和漏洞利用:软件或硬件系统中存在的漏洞和缺陷可以被黑客利用,通过攻击来获得对系统的控制或获取敏感信息。

2. 不安全的密码和身份验证:使用弱密码、共享密码、不定期更改密码,或者缺乏强制性的身份验证措施,容易被黑客破解或冒名顶替进行未经授权的访问。

3. 社会工程技术手段:黑客使用社交工程技巧,如钓鱼邮件、钓鱼网站、社交媒体欺骗等手段,诱使用户提供敏感信息或执行恶意操作。

4. 缺乏安全意识和培训:许多用户对信息安全的重要性和最佳实践缺乏认识,容易受到诈骗、恶意软件等攻击的影响。

5. 不安全的网络和系统配置:不正确的配置、未及时修补的安全漏洞、不安全的网络协议等,为黑客提供了进入系统和获取信息的机会。

到此,以上就是小编对于黑客攻击网络的步骤的问题就介绍到这了,希望介绍的3点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏