入侵检测系统是如何部署的

入侵检测系统通常部署在网络边缘或者重要服务器上,以监控网络流量和系统活动。部署时需要在系统上安装特定的软件或硬件设备,并进行配置和调试。同时,需要对入侵检测系统进行定期更新和维护,以确保其能够及时发现和阻止潜在的入侵行为。此外,还需要与其他安全系统和防御机制进行集成,以构建一个完整的网络安全体系。

最后,需要进行培训和教育,以确保系统管理员能够有效地运维和管理入侵检测系统。

入侵检测系统通常会在网络中的关键位置设置传感器或监控设备,以便监视网络流量和活动。这些传感器可以是硬件设备或软件程序,它们会持续监测网络中的数据包,识别潜在的入侵行为,并将相关信息发送给日志记录或警报系统。

此外,入侵检测系统也需要定期更新其特征库和规则集,以确保能够及时识别新型威胁。

整个部署过程需要谨慎规划和配置,并通常需要对网络拓扑结构和流量模式进行详细的分析和调整。

入侵检测系统的第一步是什么

入侵检测系统的第一步是信息收集,内容包括系统、网络、数据及用户活动的状态和行为。这一步非常重要,因为入侵检测系统很大程度上依赖于收集信息的可靠性和正确性。

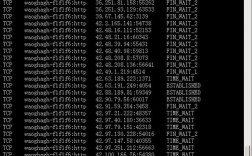

入侵检测系统的第一步是收集和分析网络流量数据。通过监控网络中的数据包和流量,系统能够识别异常行为和潜在的攻击。

这一步骤涉及到部署网络传感器、抓取流量数据以及使用分析工具对数据进行检测,并通过识别异常流量模式或特定的攻击特征来判断是否存在潜在的入侵活动。

收集和分析网络流量数据是构建入侵检测系统的关键一步,为后续的入侵检测和响应提供了基础。

入侵防御系统如何部署

防火墙主要功能是访问控制。。。。IPS是入侵防御 也就是说根据一些数据流的特征来判别该数据流是否为攻击数据流,然后根据规则作出决策 这俩都是部署在网络的边界初 这里的边界处不一定指的就是连接外网的部分 很多企业为了安全考虑在重要网段的边界处也会部署防火墙和IPS,ISD的

入侵防御设备位置和防火墙类似,部署在网络边界位置,一般部署在防火墙的内侧,可以对防火墙放行的流量,进行进一步的深度检测,主要包括应用识别,漏洞扫描,防病毒,URL过滤,数据过滤等内容。

入侵防御设备的部署方式一般包括直连和旁路两种。直连相当于串接,即把设备直接串联在网络链路中,坏处就是若故障则导致网络中断。旁路方式相当于旁挂在网络中,通过VLAN子接口,把流量引入到入侵检测设备。

入侵检测系统的优缺点有哪些

1. 入侵检测系统无法弥补安全防御系统中的安全缺陷和漏洞。

2. 对攻击特征库的更新不及时,大数据时代下,每天都会有大量新的攻击方法产生,每天都有大量的新漏洞发布,传统的入侵检测显然不能满足安全要求。

入侵检测系统(Intrusion Detection System,IDS)是一种安全工具,用于监控网络或计算机系统中的异常活动和攻击行为。IDS的优点和缺点如下:

优点:

1. 实时监测:IDS能够实时监测并记录网络中的异常活动和攻击行为,可以及时发现入侵事件并采取相应的防御措施。

2. 提供警报和报告:IDS可以生成警报和报告,通知系统管理员或安全团队有关潜在的入侵事件,使其能够快速响应和解决问题。

3. 检测新型攻击:IDS可以识别和检测新型的攻击方式和攻击模式,对未知的威胁进行监测和防御。

4. 降低安全风险:IDS能够有效减少网络和计算机系统遭受入侵的风险,保护敏感数据和资源的安全性。

5. 可配置性:IDS可以根据需要进行配置和自定义,以适应不同组织和网络环境的安全需求。

缺点:

到此,以上就是小编对于如何在企业网络中部署高效的入侵检测系统的问题就介绍到这了,希望介绍的4点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏